ARP 스푸핑이란?

IP 주소와 MAC 주소간 대응은 ARP 프로토콜을 통해 이루어지 는데, 이때 공격자가 의도적으로 특정 IP 주소와 자신의 MAC 주소로 대응하는 ARP 메시지를 발송하면, 그 메시지를 받은 장 비는 IP 주소를 공격자 MAC 주소로 인식하게 되고, 해당 IP 주 소로 보낼 패킷을 공격자로 전송하게 된다. 이 때 공격자는 그 패 킷을 원하는 대로 변조한 다음 원래 목적지 MAC 주소로 발송하 는 공격을 할 수도 있다. 흔히 사용되는 공격 방식은 게이트웨이 IP를 스푸핑하는 것이다.

가상머신의 칼리리눅스에서 /희생자 PC – 윈도우, 공격자 PC – 칼리 리눅스/로 실습 진행하였고, 절대로 실 서버에 공격하면 안된다는 점을 주의하자

1.

우선 텔넷(telnet) 서버를 구축 한 후 cmd창에서 희생자pc의 ip주소와 게이트웨이 주소를 확인한다.

칼리리눅스의 터미널에서 ifconfig 를 입력하여 공격자의 MAC주소를 확인한다.

arpoof 명령어로 공격을 진행한다.

(본 게시물은 활동 기록용이므로 arp스푸핑 실습 방법을 세세하게 서술하지 않습니다. )

희생자의 게이트웨이 MAC 주소가 공격자의 주소로 변조된 것을 확인한다.

(+인터넷 연결 느려지거나 끊김 현상 발생)

2.

공격자 pc에서 fragrouter을 입력하여 다시 인터넷 연결이 되도록 한다.

(fragrouter를 이용하게 되면 희생자는 정상적으로 통신이 되므로 자연스러운 공격을 할 수 있다.)

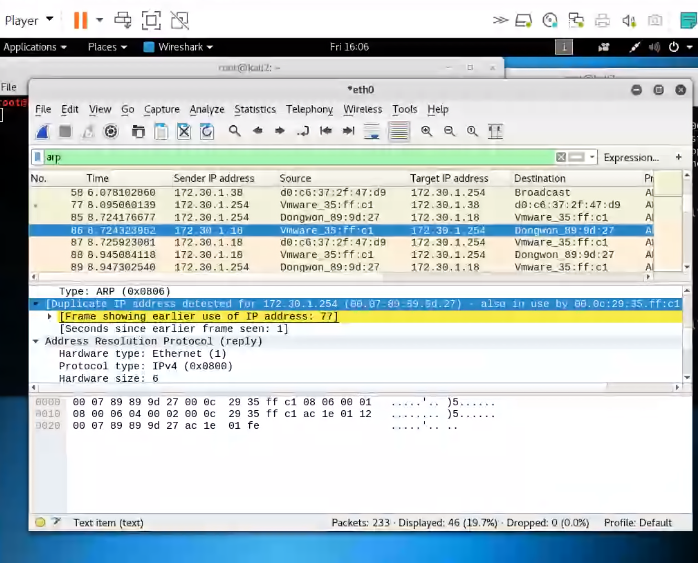

공격자 pc에서 wire shark를 실행하고,eth0을 눌러 시작한다.

(이 과정에서 희생자 ip주소를 입력하면 희생자 통신을 엿볼 수 있다. ex.root의 ID와 PW등)

-> 이 과정이 바로 스니핑이다.

보기 형식을 변경하여 echo현상을 확인하자

3.

한 IP주소에 두개의 MAC주소가 감지되었다는 경고 문구를 볼 수 있다.

'정보보안 공부 > 리눅스' 카테고리의 다른 글

| [악성코드분석] 어셈블리코드 분석 보고서 (0) | 2023.02.06 |

|---|---|

| [linux] E: 디렉터리를 잠글 수 없습니다. (0) | 2022.04.05 |

| [20.09.11] ARP 스푸핑 (0) | 2020.10.02 |