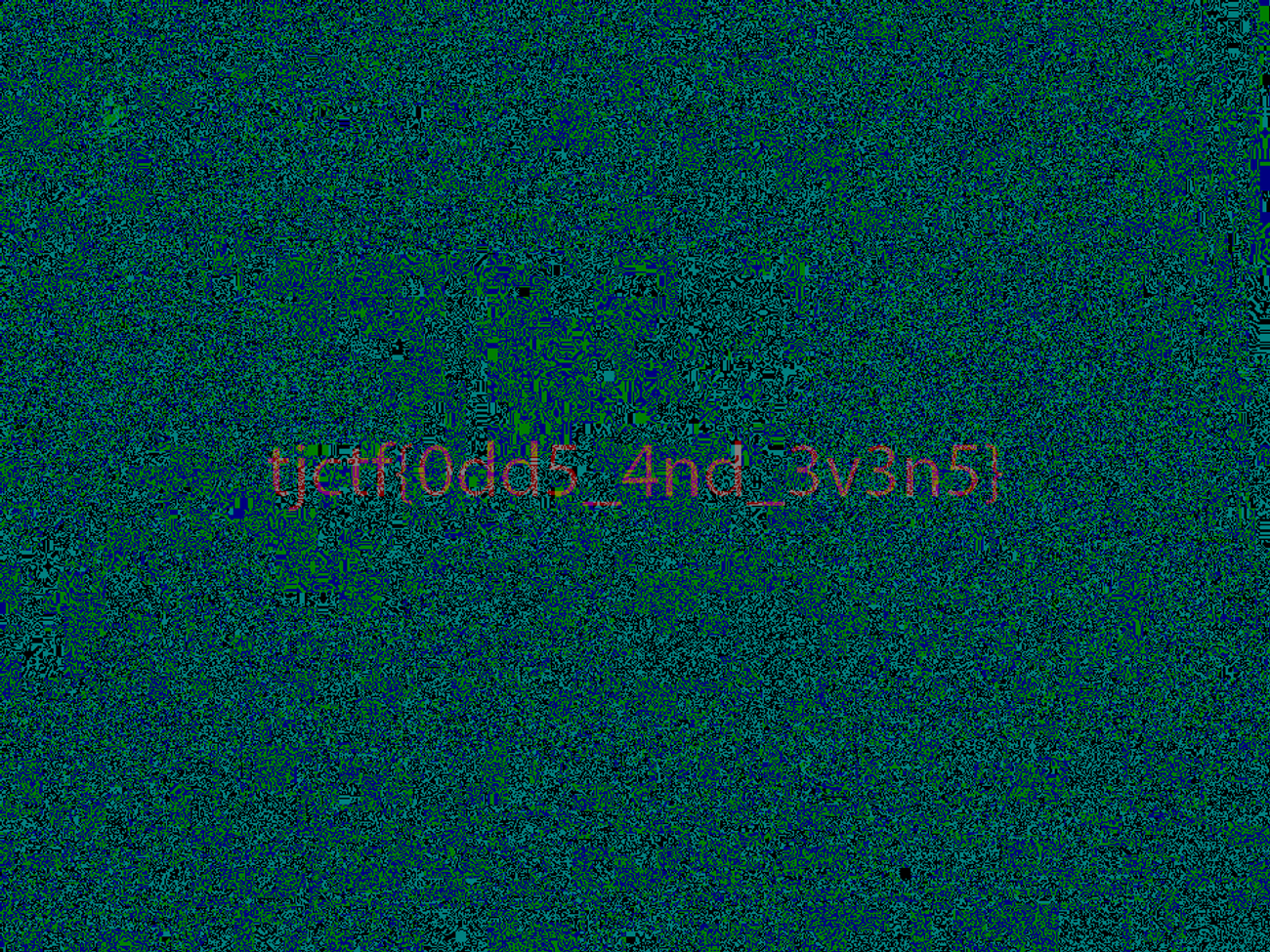

저는 당신의 생각을 알고 있습니다. 왜 제가 중요한 모든 데이터를 이미지에 저장합니까? 당신의 업무에 집중하셔야 합니다. 그냥 정보만 알려주시겠습니까? Hint :플래그는 이미지 어딘가에 분명히 eXist합니다. 디코딩 결과 ASCII 코드의 힌트 발견 now_youre_thinking_with_exif →exif가 뭘까 The flag you're looking for is in another property... → flag 는 다른 곳에 있다는게 무슨 말일까 exif 정보란? 디지털 카메라 등에서 사용되는 이미지 파일 메타데이터 포맷으로, 카메라가 촬영한 사진, 녹음파일에 시간 등의 각종 정보를 담기 위해 개발되었다. 즉, JPEG, TIFF 6.0과 RIFF, WAV 포맷에 이미지나 소리에 대한 ..