케이쉴드 주니어 교육을 듣게 된 지도 어느새 한 달이 지났다.

2주는 온라인 교육, 그 후 부터는 KISEC 본사에서 오프라인 교육을 듣게되는데 오늘은 3월 4주차에 배웠던 네트워크 스캐닝 공격에 대해 백업해 두려고 한다.

수업은 이론과 실습을 중심으로 진행되며 내용이 많고 진도가 굉장히 빠르니 조금이라도 집중력이 흐트러지면 내용을 놓치기 일쑤이기에 되도록 풀 집중 하려고 노력했던 것 같다.

그래도 온라인과는 다르게 오프라인으로 동기들을 만날 수 있어 좋았다!

네트워크 스캐닝 공격

네트워크 스캐닝 개요

정의 : 스캐닝은네트워크를 통해 제공하고 있는 서비스, 포트 HOST 정보 등을 알아내는 것을 의미

TCP 기반의프로토콜은 질의 응답 메커니즘

대표적인 스캔 프로그램으로는 nmap이 있음

- well-kwnon port

- 80 web

- 21 ftp

- 23 cpfspt

- nmap

- 액티브 스캐닝 : 공격을 수행할 대상에게 프로그램, 스크립트 등을 직접 사용해서 정보 획득, 로그가 남을 수 있음

- 패시브 스캐닝 : 인터넷 사이트 등을 이용해서 간접적으로 정보를 획득, fhrmrk, GHUB, SHPSM

//cmd

arp -amac 주소 얻어올 때 필요한 프로토콜

네트워크 스캐닝종류

1. Ping ICMP 스캔

ping은 네트워크와 시스템이 정상적으로 작동하는지 확인

Echo Request와 ㄸEcho Reply를 이용한 방법

ICMP 를 사용

2. 오픈 스캔

TCP 3Way Handshake를이용해 정상적인 연결을 바탕으로 Open 된 포트 정보를 추출

TCP connect 스캔

- Open된 포트의 경우 target 시스템에서 SYN/ACK 패킷이 응답

-Close된 포트의 경우 target 시스템에서 RST/ACK 패킷이 응답

3. 하프-오픈 스캔

TCP 3 Way Handshake 방식의 연결을비정상적으로 종료하는 방식

- 표적 시스템 로그에 기록되는 것을 피할 수 있으나방화벽이나 IDS에는탐지

- TCP 하프 오픈 스캔

-- SYN을 보낸후 표적에서 SYN/ACK 응답이 오면 표적 HOST가 살아있다고 추측

-- 응답으로 ACK을보내는 대신 RST를 보내 세션을 성립하지 않아 로그를 남기지 않음

4. 스텔스 스캔

세션을 완전히 성립하지 않고 공격 대상 시스템의 포트 활성화 여부를 알아내는 스캔

시스템 세션 연결 관련된 로그가 남지않음

ACK, NULL, X-MAS 스캔 등이존재

4.1 X-MAS 스캔

모든 flag를 보내거나 FIN, PSH, YRG 플래그를 보내는 스캔

4.2 ACK or FIN 스캔

ACK or FIN 플래그만보내는 스캔

4.3 NULL 스캔

flag를 하나도 포함하지 않는 패킷을 보내는 스캔

5. UDP 스캔

대상 HOST에 UDP 패킷을 보냈을 때 닫힌 포트는 ICMP_PORT_UNREACHABLE응답

열린 포트는 아무 응답이 없는 방법을 이용

네트워크스캐닝 실습

Nmap 활용

1. 활성화된 host 검색

- 훈련장 실습

- ping : ICMP 프로토콜을 사용하게 됨

- Kail 10.200 132.15 (터미널- 검은색)

- CentOS6.9 10.200 132.13 (터미널-흰색)

- ttl : time to live : 네트워크에 존재하는 시간, hop의 양, 운영체제 마다 다름 (기본값이 리눅스는 64, 윈도우 128)

- nmap 명령어

- ping : ICMP 프로토콜을 사용하게 됨

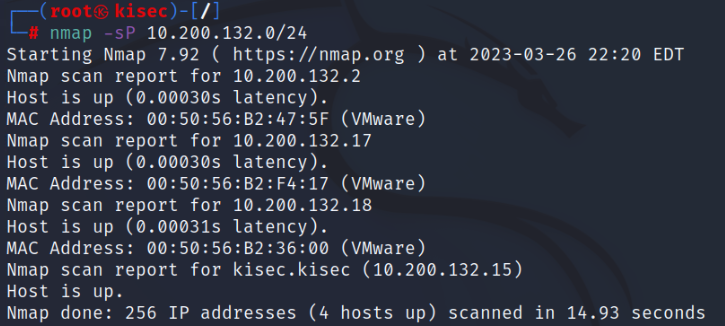

nmap -sP 10.200.132.0/24

//열려있는 PORT에 대한 IP 찾기 (모든 대역에 대하여)

2. 가장 많이 쓰는 상위 N개의 포트 스캐닝

nmap --top-ports 5 10.200.132.17

//가장 많이 사용되는 상위 5개의 IP 주소 출력

Starting Nmap 7.92 ( https://nmap.org ) at 2023-03-26 22:24 EDT

Nmap scan report for 10.200.132.17

Host is up (0.00023s latency).

PORT STATE SERVICE

21/tcp filtered ftp

22/tcp open ssh

23/tcp filtered telnet

80/tcp filtered http

443/tcp filtered https

MAC Address: 00:50:56:B2:F4:17 (VMware)

nmap -p 22 --script ssh-auth-methods --script-args="ssh.user=root" 10.200.132.17

nmap -sT --packet-trace 10.200.132.17

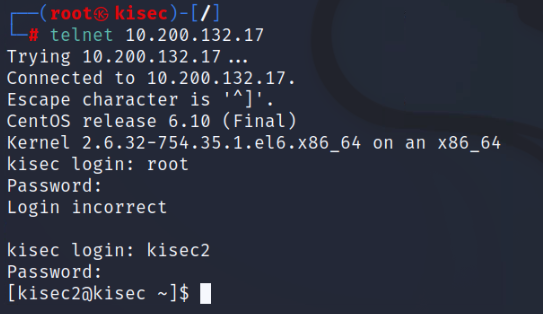

3. connect 함수를 이용한 Open 스캔 -> telnet 접속

nmap -sT 10.200.132.17

telnet 10.200.132.17

-> 원격 접속 되는지 확인 , 로그인 창까지 뜨면 됨!!

아래 사진에 나와 있는 정보들이 공격자에게 유용한 정보로 작용할 수 있음

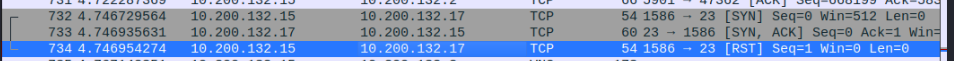

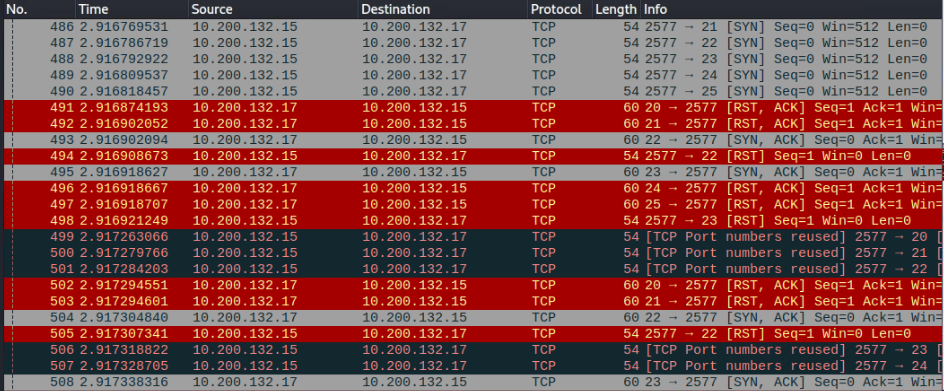

hping3 -S 10.200.132.17 -p 23 -c 4핑을 보내고 와이어샤크로 패킷을 캡쳐해보면 SYN을 보내고, SYN ACK을 보낸 후 바로 RST를 보내 세션 연결을 끊어버린다. 이는, 흔적을 남기지 않기 위해서이다.

4. hping에 옵션을 주어 ICMP와 UDP도 스캔해보기

hping3 -1 10.200.132.17 -p 23 -c 2 //옵션1 ICMP

hping3 -2 10.200.132.17 -p 23 -c 2 //옵션2 UDPICMP는 스캔 되지만 UDP는 스캔이 되지 않는 것을 볼 수 있다.

- 네트워크 스캐닝 대응 방안침입 탐지 시스템(IDS) : Rule 기반 침입 탐지 - 이벤트만 발생 (패킷을 차단 시키지 않음)

- 침입탐지시스템 및 침입방지시스템 연동

- syslog를 점검하더라도 스캔이 끝난 상황이라면 대응이 늦어질 수 있음

- 침입탐지 시스템을 이용하여 침입자를 감지하고 침입차단 시스템에서 공격자의 IP를 차단

- 침입탐지시스템 및 침입방지시스템 연동

- 침입 방지시스템(IPS) : Rule 기반 침입 방지 - 이벤트 발생 및 패킷 차단 (packet drop)

- 침입 차단 시스템(방화벽, F/W) : IP, Port 단위로 접근 차단

'동아리, 스터디, 교육 > K-shield Jr. 10기' 카테고리의 다른 글

| [오프라인 공통교육] 웹 사이트 주요 해킹 기법 -2 (0) | 2023.04.07 |

|---|---|

| [오프라인 공통교육] 웹 사이트 주요 해킹 기법 -1 (0) | 2023.04.07 |

| [오프라인 공통교육] DoS 공격 유형 및 유형별 공격 실습 (0) | 2023.04.04 |

| 케이쉴드 주니어 10기 최종 합격 후기 (2) | 2023.02.27 |